El proceso de comunicación de datos a través de la red es manchado por seis

componentes la computadora de origen, protocolo, transmisor, cable físico, receptor

v computadora de destino. La computadora de origen puede ser una estación de

trabajo, un servidor, una puena o cualquier computadora de la red. El protocolo

consta de un conjunto de pastillas (chips) y del software que gobierna la tarjeta de

interfaz de la red. El protocolo es el responsable de la lógica de la comunicación

en la red. El transmisor inicia la señal electrónica a través de la topología física. El

receptor reconoce y captura la señal traduciéndola por medio de protocolo.

El ciclo de transmisión comienza cuando la computadora de origen remite los

datos originales al protocolo, el cual ordena los datos en paquetes que contienen,

además de la información, todo lo que requiere el servicio: información sobre cómo

procesar la respuesta (que incluye la dirección del destinatario, si es necesario) y el

en,unto de datos originales a ser transferidos El paquete es enviado al transmisor

para convertirlo en una señal de la red. El paquete fluye a través de los cables de la

red hasta que es entregado en el receptor, donde la señal es decodificada y convertida

en datos. En este punto entra en acción el protocolo, que detecta los posibles errores

y envía la computadora de origen la confirmación de haber recibido el mensaje, recompone los datos, originales y los pasa a la computadora de destino.

Apuntes de la materia de Preparacion y Evaluacion de Proyectos.

martes, septiembre 30

lunes, septiembre 29

Consideraciones sobre el rendimiento de una red

Hay una gran esquema polémica acerca de cuál esquema (contenido o de paso de testigo) es mas eficiente. Las redes que emplean los esquemas de paso de testigos son mas Lentas, pero mas seguras que las que utilizan contención .cuantos mas usuarios fomran la red, los sistemas que usan paso de tertigo se desenvuelven con mayor lentitud que los que dependen de la conteción .

El rendimiento de la red depende del trafico total de la red, lo que esta necesariamente relacionado con el numero de estaciones de trabajo activas. Con el esquema

de contención, las colisiones ocurren cuando varias estaciones de trabajo intentan

enviar mensajes simultáneamente. De modo que si gran parte del procesamiento

dentro de la red se realiza (ocalmente (por ejemplo, si la estación de trabajo está

ocupada en un editor de textos) el rendimiento de la red será bueno, aunque la red incluya un gran número de usuarios.

Con el esquema de paso de testigo, el rendimiento se ve directamente afectado

por el número de estaciones de trabajo activas, y no por el tráfico total de la red.

Cada usuario adicional añade otra dirección por la que el testigo debe pasar, sea que

la estación de trabajo necesite enviar datos o no.

domingo, septiembre 28

Esquema del paso de datos por la red

Básicamente se utilizan das esquemas en el envío de datos |X)r la red: de contención

y de paso de testigo. Las redes que utilizan el esquema de contención esperan

en la línea hasta que quede completamente quieta antes de enviar el mensaje, si

dos computadoras envían mensajes al mismo tiempo, los mensajes chocan y se

destruyen, y de nuevo se vuelven a enviar. Los sistemas Ethernet utilizan el esquema

de contención.

Las redes que utilizan los esquemas de paso de testigo, envían los datos en una forma mas ordenada. Los mensajes se retienen en la estación de trabajo basta que llega el testigo, quien toma el mensaje y lo entrega a su

e IBM Token Ring emplean el paso de testigo.

sábado, septiembre 27

Topología de anillo

En una red de anillo el cableado va a través de cada estación y de los servidores,

hasta formar un anillo (véase figura 7.26). Su conexión debe asegurar que siempre

viernes, septiembre 26

Topología de redes

La topología de una red líate referencia a la ruta por la que discurren los datos

través de la red. Hay tres tipos básicos de topologías; de bus, de estrella y de anillo.

Topología lineal o de bus

En una red de bus o lineal, cada estación de trabajo y el servidor están conectadas

por un cable central figura 7.24) Es a mas extendida de

en un punto no tienen efecto en la operación global.

Topología de estrella

En una llamada red de estrella distribuida) todas las estaciones

de trabajo están conectadas al servidor, pero no entre ellas vease figura 7.25. es la topologia clasica utilizada en las configuraciones de minis y equipos macro con terminales. Para redes de microcomputadoras tienen algunas desventajas como es el

jueves, septiembre 25

Puentes - II

Un puente externo requiere el empleo de una estación puente y un software

ele puente. Además de ofrecer un rendimiento mejor, los puentes externos permiten

superar las limitaciones del cableado, y formar puentes cuando el servicio no tiene

ranuras disponibles o mediante una colocación estratégica. Igual que el puente

interno, un puente externo puede conectar hasta cuatro a-des de ..rea local

adicionales. La figura 7.21 muestra un ejemplo de do, redes conectadas por un

puente externo. Note que se requiere un puente para cada red

Los puentes remotos también están disponibles cuando la distancia entre redes

hace Impracticable lo imposibles la conexión física a través de cables En este caso, las redes publicadas de datos se utilizan para proporcionar un medio de transmisión. La transmisión de redes separadas geográficas se realiza con un puente en cada red, y la comunicación pasa a través de los módems, como se muestra en la figura 7.22

miércoles, septiembre 24

Puentes - I

Un puente (brídgé) es una combinación de equipos físicos y lógicos (hardware y

sofrió que conecta redes que emplean un método de común,caaon similar.

Con Vetare los puentes pueden conectar redes con diferentes topologías tales

como la, redes Arcnet e IBM Token-Ring. así como otras redes NetWare.

Los puentes locales pueden ser tanto internos como externos. Ambos funcionan

de la misma manera, pero las diferencias de sus rendimientos son considerables;

1 - puentes externos casi siempre tienen un rendimiento mejor; sin embargo, su

instalación es más costosa

U* puentes internos residen dentro del serv idor y consisten, simplemente, en

una tarjeta adicional de interfaz de red. La comunicación entre las redes a través de

: - puenie> se gestiona por el sistema operativo Por medio de los puentes internos,

el NetWare o txeta hasta cuatro redes de área local desde un mismo servidor. Ésta

o la fórmula simple efectiva para crear y ampliar una red, como se muestra en la

figura 7.20

sábado, septiembre 20

Componentes de una red - III

Sistema operativo de la estación de trabajo

Cada estación de trabajo corre bajo su propio sistema operativo (por ejemplo, DON.

OS/2, etc.). Para definir una estación de trabajo como pane de la red, debe cargarse

el shell de la red por encima del sistema operativo del ordenador El shell conserva

muchas de las funciones y comandos del sistema operativo, lo que permite a la

estación de trabajo mantener su apariencia normal. El shell únicamente añade

funciones y flexibilidad al sistema operativo local

Recursos compartidos

La conexión de las computadoras personales de una organización permite a los

usuarios compartir los dispositivos periféricos y otros recursos \ menudo, la eficiencia de la organización aconseja el empleo de dispositivos de salida más caros de

alta calidad que sean compartidas, en vez de ser conectados a una computadora

personal aislada Por ejemplo, las impresoras láser, los plotters de color, la salida en

microfilm y los dispositivos de ayuda al diseño por computadora, pueden compartirse

en forma eficiente v económica.

También es posible compartir los recursos en lo que ^ conoce como procesos

de valor añadido o PVA (VAP. Valued Added Procos) Estas aplicaciones pueden

conectarse con el sistema operativo para aumentar la capacidad de la red. El programa

objetivo de los PVA correr por encima del sistema operativo, y ampliar su funcionalidad sin interferir en las operaciones regulares de la red. Algunos PVA comunes son los servidores de impresora servidores de bases de datos y servidores ficheros.

Comunicación con otros sistemas

Se puede conectar una red de área local completada a otra red de área local y a una computadora anfitriona (main frame)

La conexión se establece a través del empleo de los puentes (bridges) y de las puertas (gateways)estos dispositivos se adquieren de terceras compañías y se añaden cuando es necesario

viernes, septiembre 19

Componentes de una red - II

Esquemas de acceso

Los esquemas de acceso son las formas en que están organizadas las comunicaciones

dentro de la red, con el fin de sincronizar convenientemente el envío y la recepción

de los mensajes desde cada estación. Los esquemas más importantes que se conocen

son el CSMA/CD, el Token Passing y el esquema de pooling.

Esquema CSMA-CD (Camer-Sense Múltiple Access Collsion Detection). Median

este esquema, cada estación debe espetar a que el canal de la red se encuentre

sin limpión para iniciar d envío de la información, s. se detecta que otro

equipo también esta realizando un envío, frenará la transmisión e intentará enviar

nuevamente su mensaje cuando el canal esté desocupado

jueves, septiembre 18

Componentes de una red - I

Servidores y estaciones de trabajo

El servidor es el corazón de la red de área local. Esta computadora, generalmente un microprocesador de alta velocidad, corre el sistema operativo y gestiona el flujo de datos a través de la red. Las estaciones de trabajo individuales y los dispositivos periféricos compartidos (por ejemplo, las impresoras) están conectados al servidor, Cada estacón de trabajo de la red es por lo general una computadora personal que corre su propio sistema operativo en disco (por ejemplo, el DOS o el OS/2). A diferencia de la computadora personal aislada, la estación de trabajo contiene una tarjeta, de interfaz y está físicamente conectada por medio de cables con el servidorAdemás, una estación de trabajo corre un programa especial llamado shell de la red, que permite la comunicación con el servidor, con otras estaciones de trajo y con los otros dispositivos de la Red. Este Shell permite a la estación de trabajo utilizar ficheros y programas en el servidor tan fácilmente como la pudiera hacer en sus propios discos.

martes, septiembre 16

Descripción de la operación de una LAN

Este apartado debe resolver el problema de construcción y operación de la red

desde el punto de vista de ingeniería.

Construir una LAN no es difícil, pero requiere una cuidadosa planificación. Las redes son inherentemente modulares; así pues, una vez que se han establecido los

fundamentos, es sencillo añadir más tarde las fundones

Para construir una red hay

que considerar cinco puntos básicos

1. Seleccionar la topología y el equipo físico (hardware).

2. Instalar el equipo físico y el sistema operativo de la red

3. Configurar el sistema y cargar las aplicaciones.

4. Crear el entorno del usuario.

5. Establecer una administración de la red

lunes, septiembre 15

domingo, septiembre 14

Tamaño óptimo de las instalaciones

El tamaño óptimo se define como la capacidad máxima de operación de los equipos

en cada una de sus características

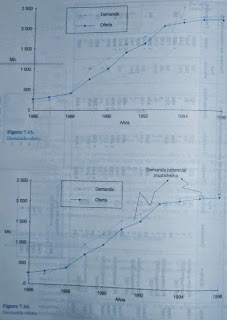

En el estudio para cuantificar las necesidades de los servicios de cómputo, se

determinó, por un lado, la magnitud de estas necesidades y por otro la capacidad

actual de los equipos instalados. Por la diferencia de ambos es posible obtener la

demanda potencial insatisfecha de los servicios de cómputo.

En forma general, si se grafican estos datos, se obtendrá la figura 7.18.

Cuando se grafica Servicios de cómputo, esto significa que pueden ser bytes, líneas impresas, trabajos ejecutados, etc. Para empresas sanas, la demanda de servicios

crece con el tiempo, por otro lado, la capacidad actual crece como en escalera, esto

es así debido a que cuando se expande la memoria del CPU existe un aumento de

capacidad, la cual se mantiene por cierto tiempo, luego se vuelve a expandir, etc.

La zona rayada corresponde a la demanda potencial insatisfecha, y la capacidad

de equipo que se adquiera debe poder absorber la demanda potencial en cierto

periodo, cuando se supone que no habrá problemas de saturación de los equipos.

No hay que olvidar que todos los fabricantes recomiendan no operar los equipos

más allá del "0° de su capacidad nominal. Si se sobrepasa este límite, el sistema

empieza a tener problemas de operación.

Para determinar el tamaño óptimo de la red en todas sus características operativas, simplemente tome en cuenta el número de años en que no se desea tener

problemas de saturación de los equipos (operando al 70%), este cálculo proporciona

automáticamente la capacidad del equipo a adquirir, por medio de una gráfica similar

a la figura _ 3.

La diferencia entre capacidad actual y capacidad nueva proporciona el

Dato buscado. Observe en la gráfica cómo en el punto donde se cruza la demanda con la capacidad nueva se obtiene un dato correspondiente en el eje del tiempo, que sería en número de años en donde no habría saturación del equipo, si se cumplen las proyecciones efectuadas.

A diferencia de las determinanacion del tamaño optimo en una planta industrial, aquí no se analizan tantos facotres limitantes de la capacidad del centro de computo o de red. La razón es que tal vez el único factor que afecta la capacidad instalada es la disponibilidad de dinero. Actualmente la tecnología informática esta tan desarrollada y a su avance es tan cotidiano y enorme, que se encuentra en el mercado equipo con prácticamente cualquier características que el usuario solicite.

y su avance es tan cotidiano y enorme, que se encuentra en el mercado equipo

con prácticamente cualquier característica que el usuario solicite.

Por tamo, la üni, a

limitante real es la demanda de servicias y. en ocasiones, la disponibilidad de dinero,

aunque como se verá en la parte que corresponde a evaluación económica, la

inversión en una red de cómputo puede parecer elevada, pero se compensa con el

tiempo y el uso debido a los ahorros que generalmente proporcionan la adquisición

y operación de estos equipos.

sábado, septiembre 13

viernes, septiembre 12

ESTUDIO TÉCNICO - II

La seguridad en informática se resume en la protección de los recuerdos con que cuenta el área, los cuales se agrupan en tres tipos principales

jueves, septiembre 11

ESTUDIO TÉCNICO - I

Localización de las instalaciones y riesgo de daño

Cuando se efectúa un estudio de falibilidad pan instalar una LAN. es muy importante considerar el lugar fisco donde se instalarán El lugar físico en donde estarán

ubicados cada uno de los componentes tiene relación con el riesgo de daño a las instalaciones.

Aquí se supone que la seguridad en informática está basada en técnicas tradicionales de defesa en el sentido de protección sin ningún riesgo de daño Los

Conceptos básicos de seguridad en informática son:

a) Dispersión, cuyo objeto es minimizar las perdidas en caso de que eventos intencionales o accidentes puedan dañar la entidad

b) Duplicación, cuyo objetivo es garantizar la sobrevivencia del sistema a pesar de la intensidad del daño que este pudiera sufrir.

c) Defensa de profundidad, que consiste en que el activo más valioso a defender se encuentre en el centro de las instalaciones.

Por tanto, los objetivos de la seguridad en informática son:

1. Proteger a los empleados y administradores en caso de que los responsables sean terceros, ajenos o internos a la empresa

2. Asegurar la integridad y exactitud de los datos, mediante la implementación del ambiente adecuado para el manejo de los mismos

3. Asegurar la capacidad para sobrevivir desastres de todo tipo, con los elementos necesarios contra fuego, inundaciones, temblores, etc..

miércoles, septiembre 10

lunes, septiembre 8

domingo, septiembre 7

sábado, septiembre 6

viernes, septiembre 5

Costos actuales de operación del sistema computo instalado - I

Actualmente se tienen 50 PC. Los costos de operación por el trabajo de toda la empresa en procesar datos se pueden agrupar de la siguiente manera:

a) Sueldos de personal

b) Consumo de energía eléctrica

c) Mantenimiento

d) Material de oficina para la operación de las PC, y la parte administrativa de la empresa.

e) Sueldos de personal de la subdirección de información

jueves, septiembre 4

miércoles, septiembre 3

Análisis demanda-oferta - I

Una vez estudiada tanto la demanda como la oferta, es necesario realizar un estudio

comparativo de ambas; esto con la finalidad de determinar la demanda potencial

insatisfecha con los datos obtenidos de la proyección.

En primer lugar, y luego de estudiar el comportamiento que ha tenido la

demanda, en la tabla 7.15 se nota su tendencia creciente; esto se debe —como

ya se explicó anteriormente— a la necesidad de procesar cantidades cada vez

mayores de información y al incremento del número de usuarios capaces de operar

microcomputadoras.

En segundo término, se sabe que la oferta presentó la misma tendencia ascendente en su comportamiento que la demanda, sólo que, de manera general, en

menor grado que ésta (véase tabla 7.15).

Suscribirse a:

Entradas (Atom)